并且,先有LAN,后有VLAN。VLAN可以提供建立防火墙的机制,防止交换网络的过量广播。同样,相邻的端口不会收到其他VLAN产生的广播。提高IT员工效率VLAN为网络管理带来了方便,因为有相似网络需求的用户将共享同一个VLAN。VLAN可以降低移动或变更工作站地理位置的管理费用,特别是一些业务情况有经常性变动的公司使用了VLAN后,这部分管理费用大大降低。5)基于规则的VLAN:也称为基于策略的VLAN。......

2023-11-25

网络安全具有三方面内容:

1)保密性:指网络能够阻止未经授权的用户读取保密信息。

2)完整性:包括资料的完整性和软件的完整性。资料的完整性指在未经许可的情况下确保资料不被删除或修改。软件的完整性是确保软件程序不会被怀有恶意的用户或病毒修改。

3)可用性:指网络在遭受攻击时可以确保合法用户对系统的授权访问正常进行。

对网络进行安全性保护,就是为了实现以下目标:身份真实性,对通信实体身份的真实性进行识别;信息机密性,保证机密信息不会泄露给非授权的人或实体;信息完整性,保证数据的一致性,防止非授权用户或实体对数据进行任何破坏;服务可用性,防止合法用户对信息和资源的使用被不当地拒绝;不可否认性,建立有效的责任机制,防止实体否认其行为;系统可控性,能够控制使用资源的人或实体的使用方式;系统易用性,在满足安全要求的条件下,系统应该操作简单、维护方便;可审查性,对出现问题的网络安全问题提供调查的依据和手段。

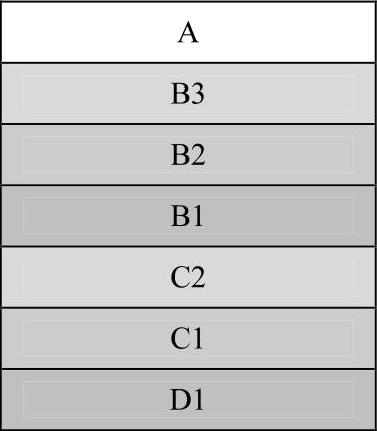

依据处理信息的等级和采取相应对策,安全等级划分为4类7级,从低到高依次是D1、C1、C2、B1、B2、B3、A级,如图7-2所示。D-A分别表示了不同的安全等级。

D1:整个计算机系统是不可信任的。硬件和操作系统很容易被侵袭。用户没有验证要求。

C1:对计算机系统硬件有一定的安全机制要求,计算机在被使用前需要进行登录。但是它对登录到计算机的用户没有进行访问级别的限制。(www.chuimin.cn)

图7-2 网络安全等级

C2:比C1级更进一步,限制了用户执行某些命令或访问某些文件的能力。这也就是说它不仅进行了许可权限的限制,还进行了基于身份级别的验证。

B1:支持多级安全,也就是说安全保护安装在不同级别的系统中,可以对敏感信息提供更高级别的保护。

B2:也称结构保护,计算机系统对所有的对象加了标签,且给设备分配安全级别。

B3:要求终端必须通过可信任途径连接到网络,同时采用硬件来保护安全系统的存储区。

A:最高的级别。它附加了一个安全系统受监控的设计并要求安全的个体必须通过这一设计。

有关网络工程与设计的文章

并且,先有LAN,后有VLAN。VLAN可以提供建立防火墙的机制,防止交换网络的过量广播。同样,相邻的端口不会收到其他VLAN产生的广播。提高IT员工效率VLAN为网络管理带来了方便,因为有相似网络需求的用户将共享同一个VLAN。VLAN可以降低移动或变更工作站地理位置的管理费用,特别是一些业务情况有经常性变动的公司使用了VLAN后,这部分管理费用大大降低。5)基于规则的VLAN:也称为基于策略的VLAN。......

2023-11-25

链路加密的目的是保护网络节点之间的链路信息安全;端到端加密的目的是对源端用户到目的端用户的数据提供保护;节点加密的目的是对源节点到目的节点之间的传输链路提供保护。因此认清网络的脆弱性和潜在威胁,采取强有力的安全策略,对于保障网络的安全性将变得十分重要。......

2023-10-18

我国制定这些法律的根本目的是保障信息存储与传播的安全与畅通。从而维护信息系统的安全,保障整个社会与国家的稳定与健康发展。丰富的精神追求才是信息技术工作者的主要目标。......

2023-11-25

熟悉学习Windows平台下Net命令的使用方法。建立空连接和建立IPC连接是一样的,不过是不需要用户名和密码,例如要建立和IP地址为192.168.0.39的机器的空连接,使用以下命令:net use\\192.168.0.39\ipc$""/user""如果提示成功就建立了和该IP地址的空连接,然后通过其他命令就可以获取一些该系统的信息,这些系统信息在入侵或者是网络维护中是起着非常重要的作用的。......

2023-11-25

由于计算机的配置不同,设计程序时所使用的语言也不同。目前,可用于程序设计的语言基本上可分为机器语言、汇编语言和高级语言。这些英文字符被称为助记符,用助记符表示的指令称为符号语言或汇编语言,用汇编语言编写的程序称为汇编语言程序。因此,机器语言和汇编语言均是面向“机器”的语言,缺乏通用性。......

2023-10-18

这里说的缺陷,包括软件缺陷、硬件缺陷、网络协议缺陷、管理缺陷和人为的失误。很显然,黑客技术对网络具有破坏能力。典型的漏洞攻击有以下几种:1)Unicode漏洞。2014年4月8日,网络安全协议OpenSSL的超级大漏洞曝光。近来,传统的DOS攻击已经演化为更危险的分布式拒绝服务攻击。分布式拒绝服务攻击不仅更加危险,而且更加难于防范。......

2023-10-18

username添加、删除、更改或查看用户账号名。该参数仅在Windows NT Server域成员的Windows NTWorkstation计算机上可用。默认情况下,Windows NT Server计算机在主域控制器中执行操作。(三)net start作用:启动服务,或显示已启动服务的列表。domainname指定另一个域。username指定登录的用户名。/delete取消指定网络连接。......

2023-10-18

注入式攻击是一种比较常见、危害严重的网络攻击,其主要针对Web服务器端的特定数据库系统。由于注入式攻击利用的是SQL语法,因此这种攻击具有广泛的应用基础。但是,注入式攻击会导致网站出现一些可疑现象,如Web页面混乱、数据内容丢失、访问速度下降等,这些现象都有助于发现注入式攻击。......

2023-10-18

相关推荐