【摘要】:任务描述某公司网络中,要求在接入层交换机上启用端口安全保护,达到如下两个目的:①在F0/1号端口上只允许指定MAC地址的计算机接入,通常称为端口绑定MAC地址,完成授权接入的功能。本任务将介绍常见的端口安全保护技术。相关知识交换机安全端口技术是网络安全防范中常用的接入安全技术之一,能够通过交换机绑定MAC地址及设置端口最大连接数限制非法接入网络。

任务描述

某公司网络中,要求在接入层交换机上启用端口安全保护,达到如下两个目的:

①在F0/1号端口上只允许指定MAC地址的计算机接入,通常称为端口绑定MAC地址,完成授权接入的功能。

②在F0/5-9号端口上,每个端口先后最多只允许两台计算机接入,防止MAC地址泛洪攻击。

本任务将介绍常见的端口安全保护技术。

相关知识

交换机安全端口技术是网络安全防范中常用的接入安全技术之一,能够通过交换机绑定MAC地址及设置端口最大连接数限制非法接入网络。

利用伪造数据帧或数据包软件,不停变化源MAC地址向外发包,让交换机有限的MAC地址表空间无法容纳进而破坏MAC地址表,此种攻击方式称为MAC地址泛洪攻击。

Cisco29系列交换机可以做基于2层的端口安全,即MAC地址与端口进行绑定。

任务解析

要完成端口安全配置,通常先开启端口安全功能,接着静态设置每个端口所允许连接的合法MAC地址,实现设备级的安全授权,再配置端口上最大可以通过的MAC地址数量,最后对于超过规定数量的MAC处理进行违例处理配置。

配置端口安全相关的命令一般都在端口模式下进行。

开启端口安全要求该端口模式必须为access类型。其命令如下:

Switch(config-if)#switchport mode access !切换端口模式为access类型,缺省是dynamic类型

Switch(config-if)#switchport port-security !开启端口安全

静态配置端口所允许连接的合法MAC地址的命令如下(此时端口默认允许的最大MAC地址数量为1)

Switch(config-if)#switchport port-security mac-address MAC地址 !MAC地址为主机的MAC地址

当需要在端口上允许多个MAC地址时,须配置端口上最大可以通过的MAC地址数量,并使用自动获取MAC地址以节约人力,其命令如下:

Switch(config-if)#switchport port-security maximum 数量 !配置端口上最大可以通过的MAC地址数量

Switch(config-if)#switchport port-security mac-address sticky !配置自动获取MAC地址

当端口违例时,配置违例后处理动作,命令如下:

Switch(config-if)#switchport port-securitiy violation protect或shutdown或restrict

!违例后的处理动作有3种,protect、shutdown和restrict

·Protect:当新的计算机接入时,如果该接口的MAC条目超过配置的最大数量,则这个新的计算机将无法接入,而原有接入的计算机不受影响,此动作为最常见违例处理动作。

·Shutdown:当新的计算机接入时,如果该接口的MAC条目超过配置的最大数量,则该接口将会被关闭,且这个新的计算机和原有的计算机都无法接入,需要管理员在接口下使用“shutdown”命令,然后使用“no shutdown”命令重新启用此接口。Shutdown为默认动作。

·Restrict:当新的计算机接入时,如果该接口的MAC条目超过配置的最大数量,则这个新的计算机将无法接入,并且交换机将产生警告信息。而原有接入的计算机不受影响。

任务实施

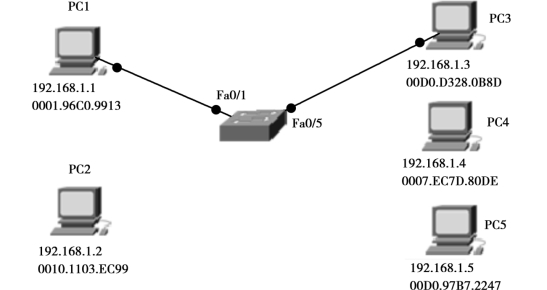

一、搭建网络拓扑

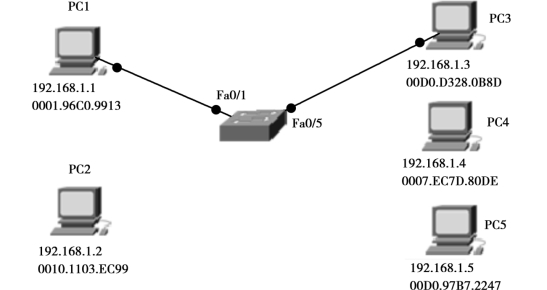

在PACKET TRACER软件中搭建如图5-13所示网络拓扑,各终端IP及MAC地址见表

图5-13

5-6。

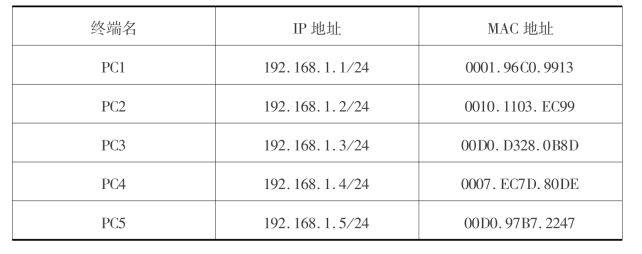

表5-6

注意:在PACKET TRACER软件中使用终端时,其MAC地址是随机分配的,故在学习本任务时,需要特别注意拓扑图中各终端的MAC并灵活处理。

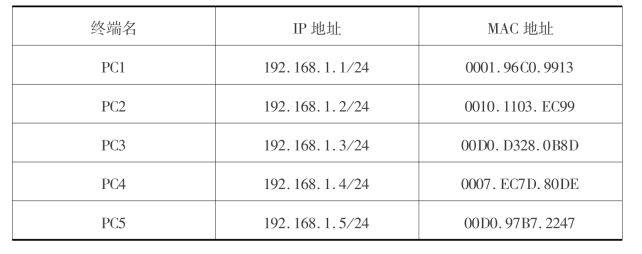

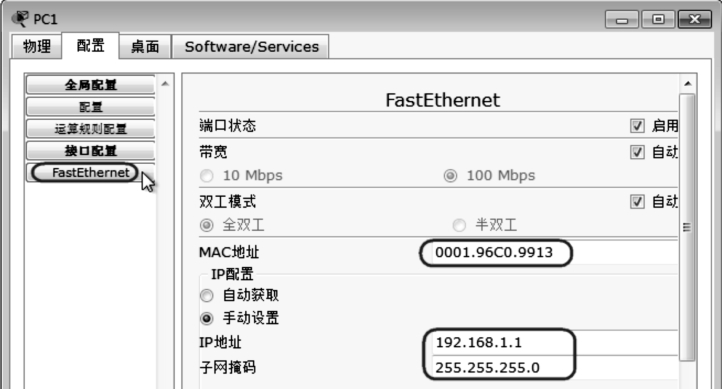

二、配置各终端计算机的IP地址及子网掩码并查看各PC的MAC地址

配置各终端计算机的IP地址及子网掩码,再通过单击各计算机,在“配置”里单击左边的“FastEthernet”,在右侧详细窗口中可查看MAC地址,如图5-14所示。

图5-14

三、开启交换机F0/1端口的端口安全并指定PC1允许接入

S1(config)#int f0/1

S1(config-if)#swi mode access !切换端口模式为access类型

S1(config-if)#swi port-security !开启端口F0/1的端口安全

S1(config-if)#swi port mac 0001.96c0.9913 !只允许PC1(MAC地址为0001.96c0.9913)接入

S1(config-if)#exi

S1(config)#

四、测试PC1与PC3的连通性

此时,PC1与PC3互通。

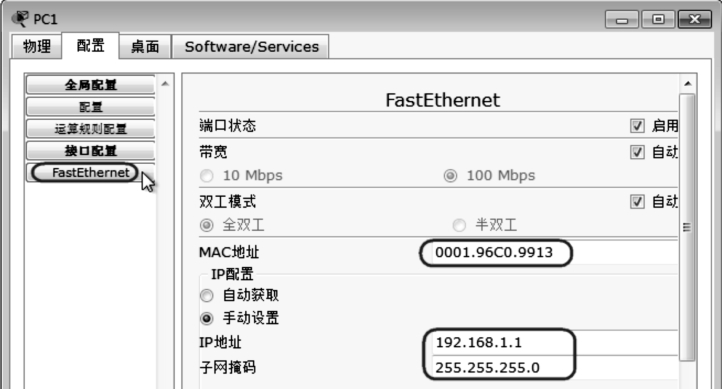

五、违例测试

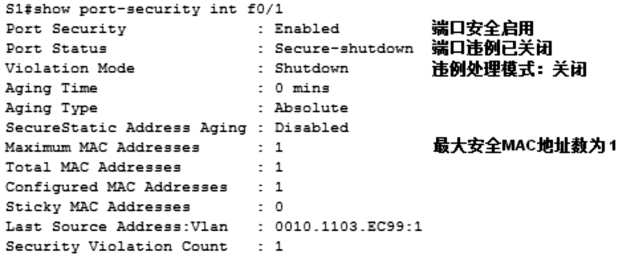

将连接PC1的直连线换到PC2上,待直连线上的节点全变为绿色后,单击“增加简单的PDU(P)”按钮,测试PC2到PC3的连通性,会发现直连线上的节点全变为红色,PC2与PC3已无法连通,在特权模式下使用“show port-security int f0/1”命令查看F0/1端口的状态如图5-15所示。

图5-15

原因在于F0/1端口默认只允许一个安全MAC地址,且已静态绑定到PC1的MAC地址,而违例后的处理动作默认为“shutdown”,违例后关闭F0/1端口,所以PC2与PC3无法连通。

六、恢复违例端口(www.chuimin.cn)

将连接PC2的直连线重新连回到PC1,此时PC1与PC3无法连通,须重启F0/1端口。

S1(config)#int f0/1

S1(config-if)#shut !先关闭端口

S1(config-if)#no shut !再重启端口

S1(config-if)#exi

S1(config)#

测试PC1与PC3恢复互通。

七、允许端口连入多个计算机终端

将F0/5-9号端口配置为允许通过的最大MAC地址数为2,且自动获取MAC地址。

S1(config)#int ran f0/5-9

S1(config-if-range)#swi mode access

S1(config-if-range)#swi port-security

S1(config-if-range)#swi port-security maximum 2 !配置端口上最大可以通过的MAC地址数量为2

S1(config-if-range)#swi port-security mac-address sticky !配置自动获取MAC地址

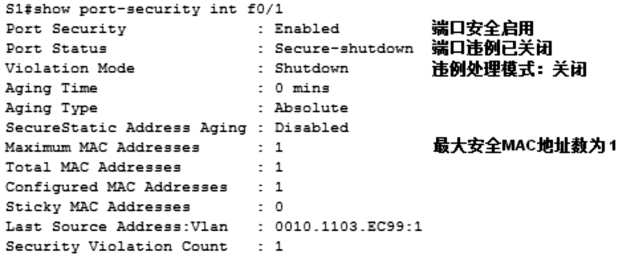

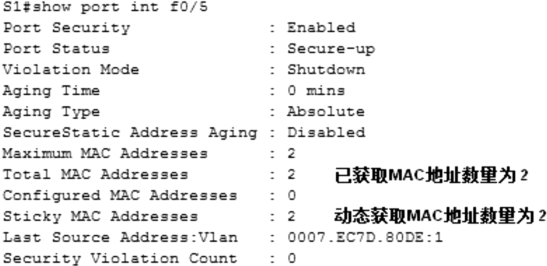

八、违例测试

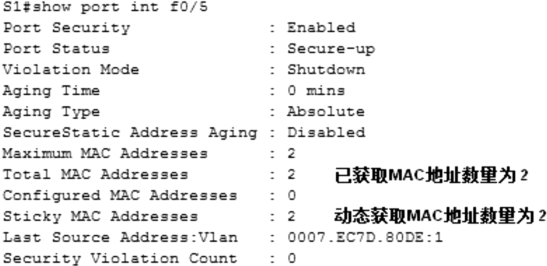

将连接PC3的直连线换到PC4上,待直连线上的节点全变为绿色后,单击“增加简单的PDU(P)”按钮,测试PC4到PC1的连通性,此时PC1与PC4互通。在特权模式下使用“show port-security int f0/5”命令查看F0/5端口的状态,如图5-16所示。

图5-16

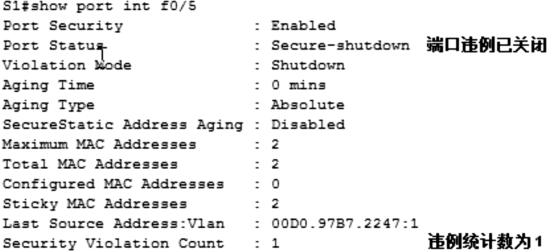

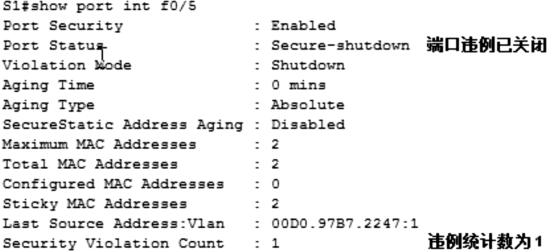

再将连接PC4的直连线换到PC5上,待直连线上的节点全变为绿色后,单击“增加简单的PDU(P)”按钮,测试PC1到PC5的连通性,会发现直连线上的节点全变为红色,PC1与PC5已无法连通,在特权模式下使用“show port-security int f0/1”命令查看F0/5端口的状态,如图5-17所示。

图5-17

原因在于F0/5端口允许的最大安全MAC地址数为2,此时已动态获取了PC3及PC4的MAC地址,再接入PC5时,超过允许的最大安全MAC地址数,经违例处理为关闭该端口,所以PC1与PC5无法连通。

九、恢复违例端口

将连接PC5的直连线换回到PC3上,重启F0/5端口。

S1(config)#int f0/5

S1(config-if)#shut !先关闭端口

S1(config-if)#no shu t!再重启端口

S1(config-if)#exi

S1(config)#

待直连线上的节点全变为绿色后,测试连通性,PC1与PC3恢复互通。

十、修改违例处理方式

将F0/1端口安全违例处理改为protect。

S1(config)#int f0/1

S1(config-if)#swi port-security violation protect !端口违例后处理动作改为protect

S1(config-if)#exi

S1(config)#

十一、违例测试

再次将连接PC1的直连线换到PC2上,待直连线上的节点全变为绿色后,单击“增加简单的PDU(P)”按钮,测试PC2到PC3的连通性,此时PC2与PC3已无法连通,原因是F0/1端口只绑定了PC1的MAC地址,且默认该端口允许通过的最大MAC地址数为1,所以新计算机无法接入。

重新将直连线从PC2换回到PC1,待直连线上的节点全变为绿色后,单击“增加简单的PDU(P)”按钮,测试PC1到PC3的连通性,PC1与PC3仍正常互连,原因是违例处理动作改为了“protect”,不影响原计算机的接入。

任务小结

网络安全问题绝大多数来自于网络内部,接入层的安全尤为重要。本任务完成了两个交换机接入安全功能:一是在指定端口授权接入指定MAC地址的计算机,防止非法接入。二是对交换机的接入端口作了最大允许接入MAC地址数量的设置,从而可以有效地防止MAC地址泛洪攻击。

拓展提高

Cisco3550以上交换机还可做基于2层和3层的端口安全,即MAC地址与端口绑定以及MAC地址与IP地址绑定,不过PACKET TRACER只是思科(Cisco)的入门级模拟软件,无法支持更多的设备配置命令。GNS 3这个软件能更好地模拟网络设备配置,请百度一下,自行学习GNS 3的使用。

课后自测

在PACKET TRACER软件中放置一台交换机2950-24及6台计算机终端,PC0接入F0/ 10端口,PC2接入F0/15端口,完成如下要求:

(1)配置各计算机终端为10.10.10.0/24段的IP地址及子网掩码。

(2)查看PC0、PC1、PC2、PC3、PC4、PC5的MAC地址并记录。

(3)配置F0/10端口只允许接入计算机PC0,然后将F0/10端口连接到PC1上,测试PC1与PC2的连通性并分析连通与否的原因。

(4)将连接PC1的连线换回到PC0,重启F0/10端口。

(5)针对F0/15-20端口,配置每个端口最大允许通过的MAC地址数量为3,采用动态自动获取MAC地址方式,违例后处理动作为“protect”。

(6)将连接PC2的连接依次换到PC3、PC4,每换一次,待连线上的节点颜色变绿后测试一下与PC0的连通性并记录。

(7)将与交换机F0/15口连线连接到PC5上,待连线上的节点颜色变绿后,测试一下与PC0的连通性并分析其连通与否的原因。

(8)将与交换机F0/15口连线重新换回到PC2,待连线上的节点颜色变绿后,测试一下与PC0的连通性并分析其连通与否的原因。

相关推荐