其中,会话是指存在状态的设备问连接。会话劫持是一种结合嗅探和欺骗技术在内的攻击手段。......

2023-11-18

1.网络端口测试

第一步:打开BED命令窗口(见图8-6)。如图8 4所示,依次选择“Kali Linux”→“漏洞分析”→“Fuzzing工具集”→“bed”。

图8-6 BED命令窗口

第二步:输入如下命令,对OpenStack Dashboard的HTTP端口192.168.10.252:80进行漏洞检测。

然后系统会输出测试结果,用户可以依据各个指标是否正常,确定Dashboard的HTTP服务是否具有较强的稳定性。

2.登录信息劫持测试

采用Windows7连接OpenStack Dashboard界面。

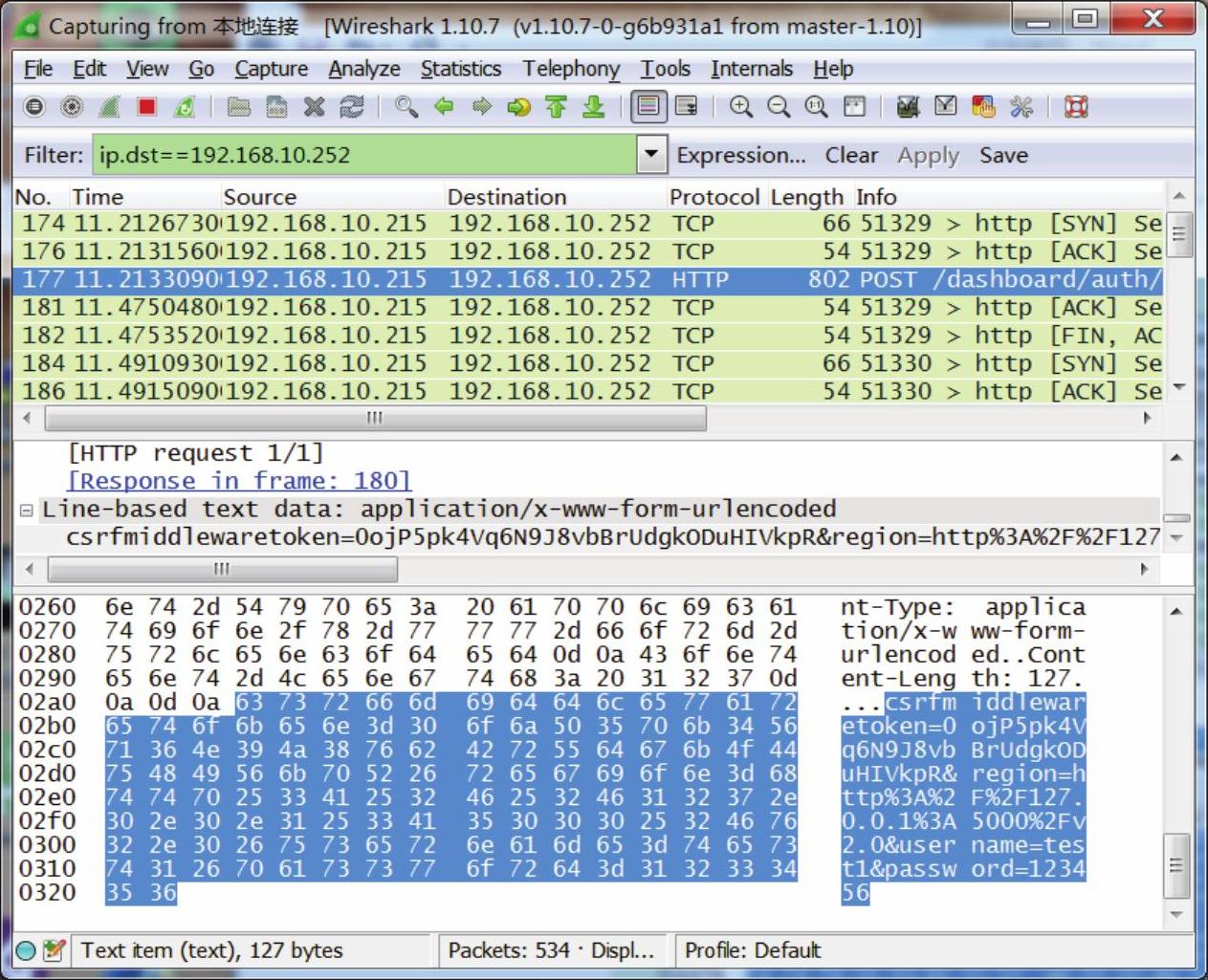

第一步:进入OpenStack Dashboard,并输入普通用户名及密码,本次实验中采用的是testl/123456。

第二步:在Wireshark应用程序中配置监控网卡,由于Windows7只有1块网卡,因此默认即可。

第三步:单击“Start”按钮(图8-7中左侧绿色的类似小帆船的图标)。

第四步:过滤发往OpenStack Dashboard目的地址的包,即图8 8中的“ip.dst==192.168.10.252”。

此时,通过观察可以发现用广l在Dashboard界面输入的用户名及密码是明文传输。

同样,当以管理员的身份登录Dashboard时,其用户名及密码(admin/ADMIN_PASS)也是明文传输,如图8-9所示。

图8-7 Wireshark开肩监控(www.chuimin.cn)

图8-8 Wireshark监摔结果1

图8-9 Wireshark监控结果2

3.会话劫持测试

这里采用Kali Linux系统提供的Hamster工具进行Session窃取实验。预期目标是当在Windows 7操作系统中登录Dashboard时,利用Ferret窃取到该Session,并由Hamster解析,最终实现在Kali Linux系统中实现Dashboard登录(不必输入用户名及密码)。

由于Kali Linux系统默认不提供Ferret工具,因此,需要用户下载和安装Ferret程序,然后就可以利用Ferret和Hamster进行Session窃取实验。

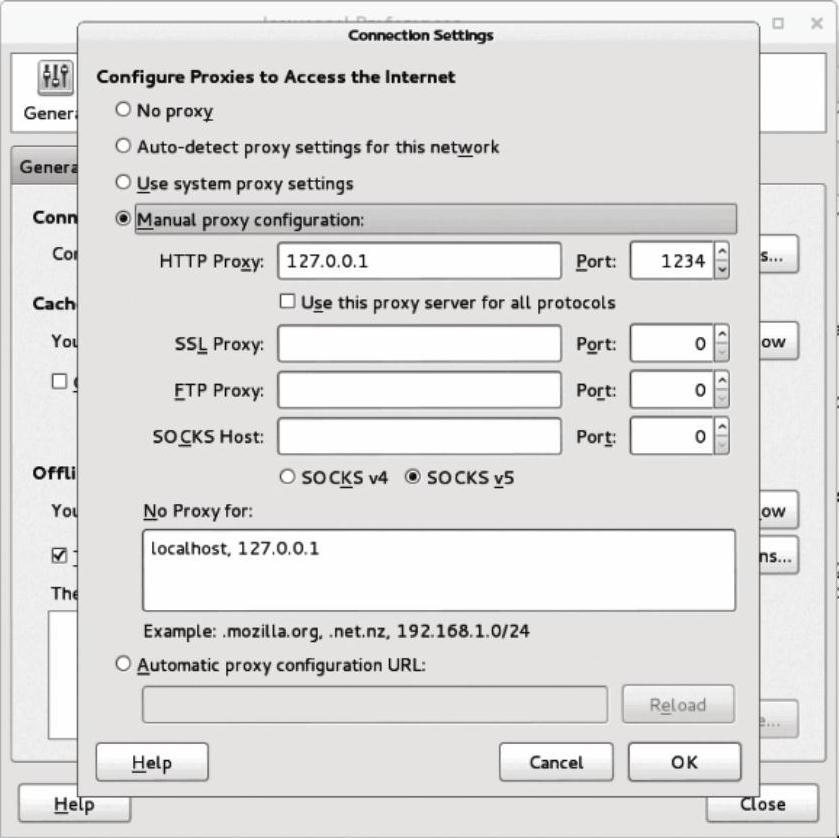

第一步:架设Hamster代理。如图8-10所示,设置浏览器代理,即配置为使用本地回环地址1234端口的127.0.0.1。

图8-10 Hamster网络代理设置

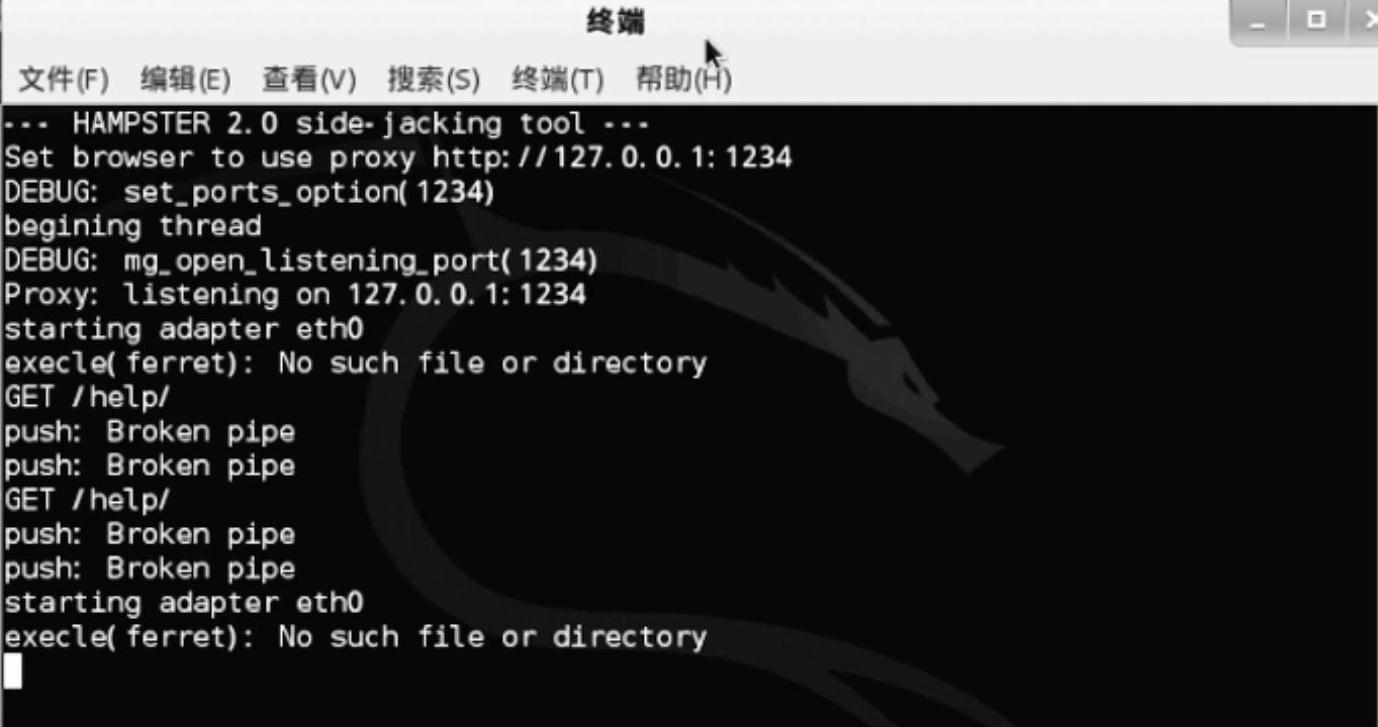

第二步:登录会话。为了可以使用Hamster发起实际攻击,需要启动会话劫持工具Hamster,操作流程:依次选择“Kali Linux”→“嗅探/欺骗”→“Web嗅探”一→Hamster”,进入如图8-11所示的Hamster监测界面。

图8-11 Hamster监测界面

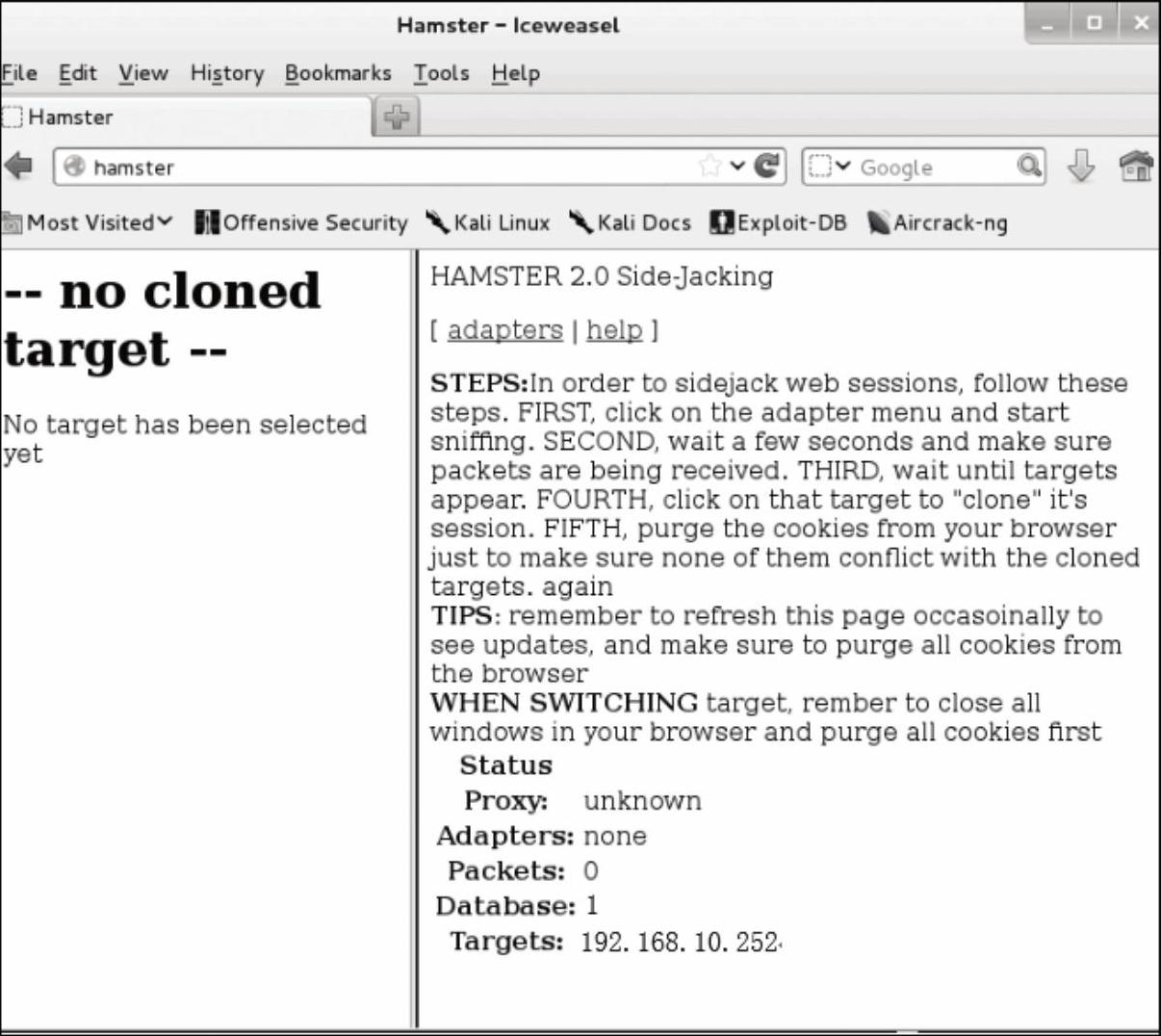

第三步:实施劫持。在浏览器中网址栏输入“http://hamster”,打开Hamster,显示如图8-12所示页面。然后需要在网页的右半部分单击目标IP地址192.168.10.252后,网页左侧会出现获取的有关信息。若Session窃取成功,则可以从左侧的网址直接进入网站,从而实现用户数据的盗取。

图8-12 Hamster页面的运行界面

有关云安全深度剖析:技术原理及应用实践的文章

起动系统故障的诊断一般从检查蓄电池开始。除免维护蓄电池夕外,均可用此方法测量蓄电池。进行测试时,要拆开蓄电池通风盖,并检查电解液液面高度。蓄电池负载测试用来确定当蓄电池电压最低降到9.6V时能输出的电流值。为进行蓄电池的负载测试,将测试器的负载控制到需要的电流值。实施这一测试时,要连接蓄电池充电器和电压表。当电解液密度为1.260~1.280g/cm3,并通过了负载测试,蓄电池就处于满充电状态。......

2023-09-22

胆碱是强碱性的有机分子,没有双键,没有特征性的UV 吸收,所以反相色谱-UV检测器无法测试胆碱。从分子结构来看,胆碱在水溶液中应该是阳离子,所以可以用阳离子交换柱来把它和其他化合物分离;同时应具有电导性,所以可以用电导检测器来检测胆碱分子。②样品液的配制:称取约含有10 mg胆碱的样品,转入100 mL容量瓶中,加入60 mL水,摇15 min,超声5 min,再加水至刻度,摇匀后离心10 min。......

2023-07-02

针对扫描发现的SQL注入漏洞、任意文件上传漏洞和默认管理后台泄露进行渗透测试。图3Burpsuite暴力破解后台口令通过此次渗透测试,我们发现客户虽然针对服务器和网站进行了安全加固,但忽视了服务器中其他网站的安全加固,导致测试人员成功获取了服务器的管理权限,能够任意添加、删除、修改文件,甚至直接格式化硬盘。经过此次渗透测试,企业进一步认识到安全是一个整体,更是一个长期不断完善的过程。......

2023-10-21

表8-22 焊缝超声波检测内部质量等级表8-23 焊缝超声波检测范围和检验等级 13)主要杆件受拉横向对接焊缝应按接头数量的10%进行射线检测。检测范围为焊缝两端各250~300mm,焊缝长度大于1200mm时,中部加检测250~300mm。18)受拉横向对接焊缝按表8-19规定数量做焊接产品试板,焊缝经检测后进行接头拉伸、侧弯和焊缝金属低温冲击试验,试样数量和试验结果应符合焊接工艺评定的有关规定。......

2023-06-15

现代领导者需要特别注意一种对日常的清晰思维产生威胁的大脑劫持机制,这就是所谓的杏仁体劫持,也叫情绪劫持。杏仁体是大脑边缘系统的一部分,正如前面所描述的,它是一个与记忆、学习、动机和情绪有关的系统。杏仁体通常与情绪学习联系在一起,因为它让外部事件结合内部记忆来选择最佳的行动。管理劫持的关键问题是意识到情绪劫持,并将之与你分开。......

2023-08-02

风量检测装置的结构与特点见表7-39。考虑空气是可压缩流体和黏性的影响,上述公式需进行修正7.4.2.1 动压测定管法1.工作原理动压测定管又叫毕托管,是一种动压测定装置,其工作原理如图7-45所示。采用轴心处测量也应注意的取值。2)毕托管插入风管的深度应符合规定。......

2023-06-24

( )A.单积分型 B.双积分型C.逐次逼近型 D.都不是9.ADC的转换精度取决于( )A.分辨率 B.转换速度C.分辨率和转换速度 D.频率10.对于n位DAC的分辨率来说,可表示为( )二、判断题1.ADC的功能是将输入的数字信号转换为模拟信号。( )2.DAC的分辨率是与输入的数字位数成正比的。( )3.DAC的转换时间是指输入数字量到输出模拟量的时间。( )三、填空题1.DAC电路的作用是将_________量转换成_________量,ADC电路的作用是将_________量转换成________量。......

2023-10-21

相关推荐