【摘要】:实训目的掌握在交换机上命名的扩展IP访问列表规则及配置,实现网段间互相访问的安全控制。在S3760交换机上连着学校提供WWW和FTP服务的服务器,另外还连接着学生宿舍楼和教工宿舍楼。请做好相关配置。图5-12交换机上配置命名的扩展ACL实训设备S3760交换机1台,PC 3台,直连线3条。图5-13神州数码路由器配置ACLRouter-B#confRouter-B_config#ip access-list standard 1!绑定ACL 1在出的方向2.配置扩展访问控制列表如图5-13所示,配置扩展访问控制列表ACL,禁止PC-A所在的网段对PC-B的远程登录访问。

实训目的

掌握在交换机上命名的扩展IP访问列表规则及配置,实现网段间互相访问的安全控制。

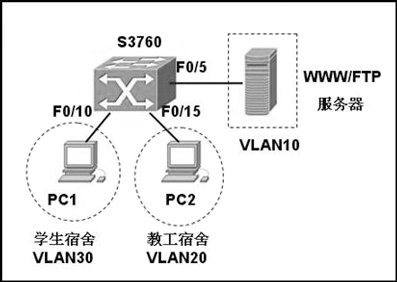

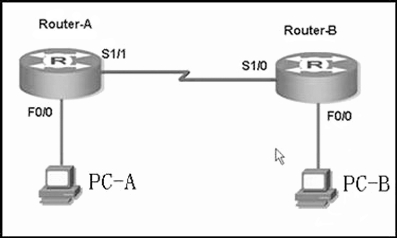

在S3760交换机上连着学校提供WWW和FTP服务的服务器,另外还连接着学生宿舍楼和教工宿舍楼。学校规定学生只能对服务器进行FTP访问,不能进行WWW访问,教工则没有此限制,如图5-12所示。请做好相关配置。

图5-12 交换机上配置命名的扩展ACL

实训设备

S3760交换机1台,PC 3台,直连线3条。

实训步骤

首先按实训拓扑图连接各设备,然后按以下步骤进行功能配置。

1.基本配置

S3760(config)#vlan 10

S3760(config-vlan)#name server

S3760(config)#vlan 20

S3760(config-vlan)#name teachers

S3760(config)#vlan 30

S3760(config-vlan)#name students

S3760(config)#interface f 0/5

S3760(config-if)#switchportmode access

S3760(config-if)#switchport access vlan 10

S3760(config)#interface f 0/10

S3760(config-if)#switchportmode access

S3760(config-if)#switchport access vlan 20

S3760(config)#interface f 0/15

S3760(config-if)#switchportmode access

S3760(config-if)#switchport access vlan 30

S3760(config)#int vlan10

S3760(config-if)#ip add 192.168.10.1 255.255.255.0

S3760(config-if)#no shutdown

S3760(config-if)#exit

S3760(config)#int vlan 20

S3760(config-if)#ip add 192.168.20.1 255.255.255.0

S3760(config-if)#no shutdown

S3760(config-if)#exit

S3760(config)#int vlan 30

S3760(config-if)#ip add 192.168.30.1 255.255.255.0

S3760(config-if)#no shutdown

S3760(config-if)#exit

2.配置命名扩展IP访问控制列表

S3760(config)#ip access-list extended denystudentwww

!定义命名扩展访问列表

S3760(config-ext-nacl)# deny tcp 192.168.30.0 0.0.0.255 192.168.10.0 0.0.0.255 eq

www !禁止WWW服务

S3760(config-ext-nacl)# permit ip any any!允许其他服务

3.验证命名扩展ACL信息

S3760#sh ip access-lists denystudentwww

Extended IP access list:denystudentwww

deny tcp 192.168.30.0 0.0.0.255 192.168.10.0 0.0.0.255 eq www

permit ip any any

4.在接口下应用访问控制列表

S3760(config)#int vlan 30

S3760(config-if)#ip access-group denystudentwww in

5.验证测试

分别在学生网段和教师宿舍网段使用1台主机,访问Web服务器。测试发现学生网段不能访问网页,教师宿舍网段可以访问网页。

知识拓展

神州数码设备对ACL的配置方法

神州数码设备与锐捷设备对ACL的配置命令大同小异,下面通过几个案例说明基于IP的访问控制列表的配置方法。

1.配置访问控制列表

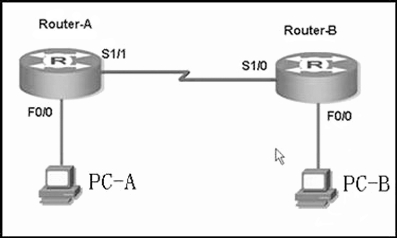

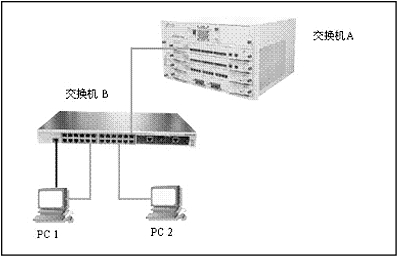

如图5-13所示,配置标准访问控制列表,禁止PC-A所在的网段对PC-B的访问。已知PC-A是网络192.168.0.0/24中的一台主机,主机PC-B的IP地址是192.168.2.2/24。

图5-13 神州数码路由器配置ACL

Router-B#conf

Router-B_config#ip access-list standard 1(www.chuimin.cn)

!定义标准的访问控制列表

Router-B_config_std_nacl#deny 192.168.0.0 255.255.255.0

Router-B_config_std_nacl#permit any

!因为有隐含的deny any

Router-B_config#int f0/0

!进入到离目标最近的接口

Router-B_config_f0/0#ip access-group 1 out

!绑定ACL 1在出的方向

2.配置扩展访问控制列表

如图5-13所示,配置扩展访问控制列表ACL,禁止PC-A所在的网段对PC-B的远程登录访问。

Router-A#conf

Router-A_config#ip access-list extended 192

!定义扩展访问列表

Router-A_config_ext_nacl#deny tcp 192.168.0.0 255.255.255.0 192.168.2.2 255.255.255.255 eq 23

!设置扩展访问列表,拒绝Telnet

Router-A_config_ext_nacl#permit icmp any any

!允许ping

Router-A_config_ext_nacl#exit

Router-A_config#int f0/0

!进入离源比较近的接口

Router-A_config_f0/0#ip access-group 192 in

!绑定访问列表在In的方向

特别注意:神州数码路由器与主机相连要用交叉线。

3.配置命名标准IP访问列表

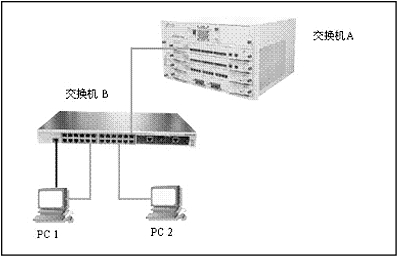

如图5-13所示,在交换机A和交换机B上分别划分两个基于端口的VLAN:VLAN 100,VLAN 200。交换机A端口1设置成Trunk口。

VLAN 100:192.168.100.1 255.255.255.0

VLAN 200:192.168.200.1 255.255.255.0

交换机B的配置如下:

VLAN端口成员:VLAN 100 1—8,VLAN 200 9—16。

端口24为Trunk口。

PC 1、PC 2的网络设置为:

PC 1 192.168.100.11 192.168.100.1 255.255.255.0

PC 2 192.168.200.22 192.168.200.1 255.255.255.0

本实验已通过配置实现VLAN 100和VLAN 200内主机互相通信,并通过交换机A连接到互联网。现在要求配置命名标准IP访问列表,实现PC 1所在网段不能上网。

switchA(Config)#firewall enable

switchA(Config)#firewall default permit

switchA(Config)#

switchA(Config)#ip access-list standard test

switchA(Config-Std-Nacl-test)#deny 192.168.100.0 0.0.0.255

switchA(Config-Std-Nacl-test)#exit

switchA(Config)#

switchA(Config)#interface ethernet1/1

switchA(Config-Ethernet1/1)#ip access-group test in

switchA(Config-Ethernet1/1)#

4.配置扩展命名ACL

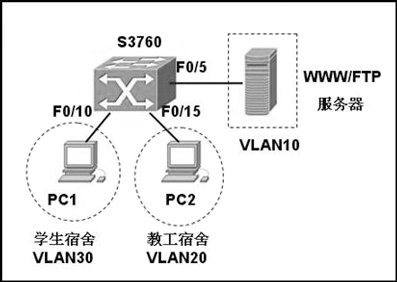

如图5-14所示,配置扩展命名ACL,禁止PC 2 telnet交换机A。

switchA(Config)#firewall enable

!配置访问控制列表功能开启

switchA(Config)#firewall default permit

!默认动作为全部允许通过

switchA(Config)#ip access-list extended test2

switchA(Config-Ext-Nacl-test2)#deny tcp 192.168.200.0 0.0.0.255

any-destination d-port23

!拒绝192.168.200.0/24 telnet数据

switchA(Config-Ext-Nacl-test2)#

switchA(Config)#interface ethernet1/1

!绑定ACL到各端口

switchA(Config-Ethernet1/1)#ip access-group test2 in

图5-14 神州数码交换机配置ACL

相关推荐