强制安全策略采用通过集中授权施加以规则为基础的访问控制。一个访问类c1的级别大于等于另一个访问类c2,则称为c1支配c2。基于保密强制策略:是为了保护数据机密性。强制策略的最大缺陷是它们只能控制通过公开通道的信息流,即合法途径操作的通道。主体提交的访问请求按以下两条原则进行评估。例如,假设有两个完整性级别Crucial和Important,且C>I,同时和主体与对象关联的分类集合是{Admin,Medical}。......

2023-10-28

经典访问控制模型可以分为三大类:自由裁量的访问控制(discretionary access control,DAC),依赖于用户标识来制定访问决策;强制性的访问控制(mandatory access control,MAC),依赖于集中授权的强制规则来制定访问决策;基于角色的访问控制(role-based access control,RBAC)。

自由裁量的访问控制以识别请求访问用户和一组授权规则为基础。一个授权是一个三元组(s,o,a),表示允许用户s在对象o上执行动作a。最早的模型称为访问矩阵模型,用S、O和A表示用户(s)、对象(o)和动作(a)集合。如果用一个二维矩阵来记录这个三元组不是很合理,原因是A的值是稀疏的。实现的样例有授权表和访问控制表等。

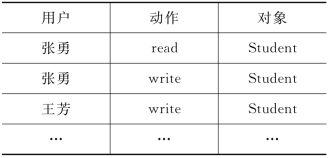

授权表(authorization table)是将每个非空A中的条目存放在表里,包含user、action和object三个属性。以用户、动作和对象为列的一张表如下。

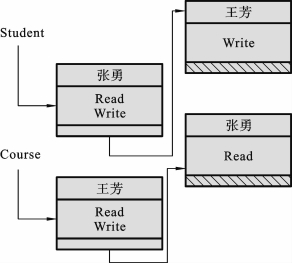

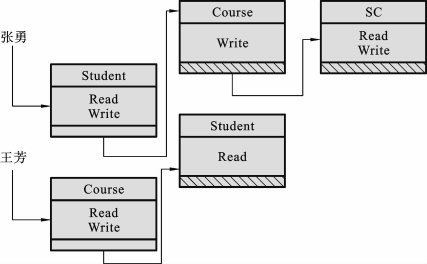

访问控制表(access control list,ACL)则有多种实现形态。

按对象列表存储,即存储与每个对象相关的包含用户和施加在该对象的列表,如图13.2所示。

也可以按用户列表存储,即用户对数据对象拥有的权利,如图13.3所示。

访问矩阵模型里,自由裁量的访问控制有了演变,可提供如下特征的支持。

●条件:为了让授权有效,需要满足一些限制,现在的访问控制系统允许有条件授权。

(www.chuimin.cn)

(www.chuimin.cn)

图13.2 按对象列表存储

图13.3 按用户列表存储

●抽象:为了简化授权定义过程,自由裁量的访问控制支持用户组和对象类,它们可以分层组织。按照不同的传播策略,授权可以以抽象形态传递给其下属所有成员。

●例外:抽象的定义自然引起授权定义的例外支持。例如,允许某个组里除A以外的所有用户访问某类数据,或者除某个/些数据对象以外允许访问某类数据。

值得注意的是,引入正面授权和负面授权会产生两个问题。①不一致性:分层体系里的某个元素得到彼此冲突的授权,即传递过来的某个授权包含自己,另一个授权又把自己排除在外;②不完整性:有的元素既未得到授权也未被排除在授权之外,即属于未知状态。

例如,用户A既是教师也是在职研究生,在教师分层体系和学生分层体系里都有A的出现。如果教师和学生层次都得到对某个数据的授权,而A在教师体系被排除在外,则在学生体系里获得授权。这样,A就获得了彼此矛盾的授权。

不完整性问题常使用默认策略来解决。①开放型:分层体系中的未知元素就意味着允许访问;②封闭性:分层体系中的未知元素就意味着拒绝访问。

有关分布式数据库技术的文章

强制安全策略采用通过集中授权施加以规则为基础的访问控制。一个访问类c1的级别大于等于另一个访问类c2,则称为c1支配c2。基于保密强制策略:是为了保护数据机密性。强制策略的最大缺陷是它们只能控制通过公开通道的信息流,即合法途径操作的通道。主体提交的访问请求按以下两条原则进行评估。例如,假设有两个完整性级别Crucial和Important,且C>I,同时和主体与对象关联的分类集合是{Admin,Medical}。......

2023-10-28

在数据库安全里,访问控制扮演着重要角色。访问控制就提供这种保护功能。访问控制系统需要关注三个方面:访问控制策略、访问控制模型和访问控制机制。访问控制策略定义高级规则,用于核实访问请求是否被核准或拒绝。访问控制策略通过访问控制模型来实现规范,通过访问控制机制来强制实施。这样,访问策略改变后,访问控制机制依然有效。访问控制系统主要具有如下特征。这些特征给访问控制机制的设计与开发迎来了新的挑战。......

2023-10-28

新的访问控制解决方案应当允许哪些请求者被授权访问资源,同时了解哪些服务器拥有所请求的资源。基于信任的访问控制模型的发展和有效使用还要求解决与信任管理、公开策略、信任委派及回收、信任链建立等相关的问题,尤其是下述问题。结果访问控制机制不能简单地返回许可或否定询问者,应当能够询问的最终用户需要哪种资源的信任。......

2023-10-28

ANSI SQL标准提供了安全系统最基本的访问控制级别,主要有以下几种。授权标识是一种区别访问数据库不同部分的基本方法,应用SQL的这种特征,根据不同的访问控制可以将数据库分给各个模式。要执行模块中的SQL语句,必须对授权标识授予必要的权限。1992 SQL标准增加了一条取消权限的REVOKE语句,使用该语句可选择性地逐级取消被授权者的权限。......

2023-10-28

实名认证用户身份真实可靠,便于进行用户管理和服务跟踪,图书馆应当提倡使用实名认证,让实名认证用户成为本馆的主体用户,并在合理授权约定内为其提供相对广泛的访问权限。非实名认证用户主要指通过一定的网络注册流程,但未使用真实身份信息进行注册的用户。这两类用户由于真实身份不明确,导致图书馆管理和服务追踪的难度加大,因此,图书馆应根据数字资源的版权状态,为匿名用户和非实名认证用户设置相对有限的访问权限。......

2023-07-06

CSMA/CD,即载波监听多路访问/冲突检测,是一种常用的局域网介质访问控制方法,属于争用型访问方式,是以太网的核心技术,适合总线型的拓扑结构。CSMA/CD 协议在检测传输介质忙或闲的状态时,是采用将信号发送到传输介质上并判断其波形从而得出结论。图4.3CSMA/CD 协议工作过程为了在CSMA/CD 协议中更好地解决冲突现象,需要明确冲突产生的时刻与信号传播距离的关系。CSMA/CD 协议使用截断二进制指数退避算法来确定碰撞后重传的时机。......

2023-10-19

Hadoop[1]是Lambda架构中聚焦于批处理层的软件系统。Hadoop是一个开源软件框架,使用Java语言开发,针对超大数据集的分布存储和处理,运行在常规硬件构建的计算集群上。Hadoop起源于Apache Nutch,是一个开源的网络搜索引擎,它本身也是Lucene项目的一部分。Hadoop这个名字不是一个缩写,它是一个虚构的名字。Hadoop中的计算节点分为两类:NameNode和DataNode。YARN是yet another resource negotiator的缩写,是Hadoop第二版的主要特征。......

2023-10-28

1988年,该委员会推出2.0版本,到1993年发布的DICOM标准3.0,已发展成为医学影像信息学领域的国际通用标准。DICOM标准3.0包括以下内容。按照标准描述,DICOM数据结构中的基本元素可以简述如下。图22.1DICOM数据集和数据元素结构图22.1中,数据集由多个数据元素构成,传输时是将一个个有序的数据元素字段进行传输。......

2023-10-28

相关推荐