在数据库安全里,访问控制扮演着重要角色。访问控制就提供这种保护功能。访问控制系统需要关注三个方面:访问控制策略、访问控制模型和访问控制机制。访问控制策略定义高级规则,用于核实访问请求是否被核准或拒绝。访问控制策略通过访问控制模型来实现规范,通过访问控制机制来强制实施。这样,访问策略改变后,访问控制机制依然有效。访问控制系统主要具有如下特征。这些特征给访问控制机制的设计与开发迎来了新的挑战。......

2023-10-28

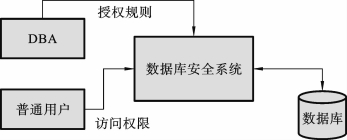

与数据库安全系统打交道的人员可以分为两类:数据库管理员(DBA)和普通用户。DBA要对安全负责,所以他(们)要创建授权规则,定义谁可以使用哪部分数据,以及如何使用。普通用户按权限访问数据库,但数据库安全系统要对其鉴权。只有通过鉴权,他/她才可以访问数据库。

我们可以用图13.1描述数据库安全系统的基本框架。

图13.1 数据库安全系统

由图13.1可知,数据库安全系统里存放着授权规则,在每次数据库存取时强制满足其规则。这些规则由DBA负责制定。授权规则定义授权用户,允许操作及访问数据库。访问权限也可授权给一组人,而非单独个人。

数据库安全的目标和威胁可以描述如下。

从机密性方面考虑,数据库安全可以包含以下两方面。

●目标:机密性(secrecy或privacy)只允许被授权者(用户或进程)存取(读)数据。

●威胁:不合适的用户故意或意外存取数据,导致信息不恰当地泄露。也包括通过观察数据的授权引出对非授权数据的推测结果。

从完整性方面考虑,数据库安全可以包含以下两方面。

●目标:为了保证数据完整性,数据只能由被授权者修改。

●威胁:数据被不恰当地处理或修改。

从可用性方面考虑,数据库安全可以包含以下两方面。

●目标:可用性,被授权者能够存取数据。

●威胁:被授权者被阻止存取数据。

1.安全威胁分类

按照发生的方式,安全威胁可以分为意外安全威胁和故意安全威胁两类。意外安全威胁包括人的错误、软件错误、自然或意外灾害等。人的错误包括不正确的输入、应用的误用;软件错误包括应用的安全策略不正确、拒绝被授权用户访问;自然或意外灾害包括硬件或软件损坏。(www.chuimin.cn)

故意安全威胁包括被授权用户滥用其授权,用户对数据执行不恰当地读或写操作,应用表面上合法使用,实际上是伪装欺诈等。

2.数据库安全分类

数据库安全可以分为物理安全和逻辑安全两类。物理安全指的是与系统硬件相关的安全,要保护的是计算机驻留的站点,典型的自然事件如火灾、洪灾和地震等。物理安全的可选方案是建立后援备份。逻辑安全指的是在操作系统或DBMS上设计的针对数据威胁采用的安全措施。相比物理安全,逻辑安全的保障要难得多。

安全性问题涉及数据库的整个生命周期。

1)设计阶段的数据库安全

在设计阶段必须关注数据库的安全性。大多数安全系统的设计原则包含以下几方面。

●数据库设计应当简单。如果数据库简单及易于使用,数据库被授权用户损坏的可能性就小。

●数据库必须规范化。规范化后的数据库容易摆脱异常更新。数据库开始使用后,再试图规范化就困难多了。因此,必须在设计阶段规范化。

●数据库设计者应当决定每组用户的访问权限。

●为每个用户或用户组创建唯一的视图。

2)维护阶段的数据库安全

一旦设计了数据库,数据库管理员在维护数据库方面扮演着重要角色。维护阶段的数据库安全主要包含以下几方面。

●操作系统问题及可用性。一般由系统管理员负责管理操作系统安全。数据库管理员负责数据库的物理安全。操作系统应当验证用户和应用程序,授权它们访问系统。DBA负责处理整个数据库系统里的用户账号和口令。

●授权规则的机密性和可追溯性。可追溯性意味着系统不允许非法登录。应当可追溯性地预防和检测非法动作,保证监管用户进行认证和授权。授权规则在数据管理系统里受到控制,受到用户对数据访问动作的限制。授权可以在操作系统层面里实现,也可在DBMS里实现。

●加密。加密指的是对数据进行编码,让数据无法直接可读和轻易可理解。有些DBMS里有加密程序,对敏感数据在存储和通信信道传输时自动编码。当然,系统提供加密程序,也必须提供解密程序。

●认证模式。认证模式指的是一种机制,用来确认用户是谁、是否合法等。认证可以在操作系统层面,也可在数据库管理系统层面实施。数据库管理员为每个用户创建账号和口令。

有关分布式数据库技术的文章

在数据库安全里,访问控制扮演着重要角色。访问控制就提供这种保护功能。访问控制系统需要关注三个方面:访问控制策略、访问控制模型和访问控制机制。访问控制策略定义高级规则,用于核实访问请求是否被核准或拒绝。访问控制策略通过访问控制模型来实现规范,通过访问控制机制来强制实施。这样,访问策略改变后,访问控制机制依然有效。访问控制系统主要具有如下特征。这些特征给访问控制机制的设计与开发迎来了新的挑战。......

2023-10-28

本节讨论分布式语义完整性控制问题。分布式DBMS涉及完整性子系统的两个主要问题:分布式完整性断语和断语的推行。因为断语涉及的数据可能存放在不同的节点,因此必须确定它们的存储情况,以便使完整性检查的开销最小。在分布式数据库系统中,强加分布式完整性断语比在集中式DBMS中更复杂。分布更新涉及的每个节点强制验证与自己节点有关的断语。 考虑例4.10所示的函数依赖性。......

2023-10-28

数据库的安全性和数据库的完整性虽是两个不同的概念,但是,常常被搞混。完整性指的是数据的准确性和有效性。为何要考虑数据库的安全性,简单来说,其需求有如下几点。为了保证数据的一致性,需要保证数据库的安全性。从大的方面讲,数据库的安全性要求系统可控。只有拥有相应通行证的用户才能访问指定的数据对象。......

2023-10-28

IaaS层数据的机密性、完整性和可用性三个方面是用户对于存储数据关注的核心安全问题,也是云存储安全技术的研究重点。比如SalesForce采用SSL 3.0和TLS 1.0保证数据的传输安全,SSL和TLS在传输层对数据进行加密,防止数据被截取和窃听。全同态加密机制可使用户的数据在其整个生命周期都处于加密状态,减少了数据泄露的概率。......

2023-11-18

Oracle公司的OPS环境比一般的(单实例)Oracle环境复杂得多。不同结构下的OPS的实施略有不同。图14.23OPS体系结构为了利用这些特性,需要专业人员合适的设计以及恰当的手工配置。下面对有些关键问题进行简单讨论,讨论中会涉及一些Oracle系统专用的术语,读者可参阅Oracle公司的相关文档。DLM与Oracle进程一起工作并相互通信。DLM相关的初始化参数在每个实例的SGA[12]中分配必要的结构以处理消息机制、封锁与实例相关的Cache管理,这样就为各种Oracle进程操纵提供了基础。......

2023-10-28

(三)备份的策略由于电子阅览室上机读者多,数据变化快,必须要有完善的备份策略。常用的数据库备份操作可通过设置的备份日志自动完成,包括完全备份、差异备份、事务日记备份和数据库文件以及文件组备份四种方式。一般针对月备、周备、日备完全备份,可用做系统失败时恢复数据库的基础。制订备份数据日志检查表,每天定期对备份数据进行检查,查看系统是否完成备份,如出现问题及时解决。......

2023-07-06

1)数据可用性的必要性可用性即组织提供必需数据的能力。不仅评价业务执行过程中需要的结构化数据条件,也评价随时可能产生的非结构化数据条件的应用体系。2)数据可用性预期效果通过可用性管理可系统应对用户的要求。3)数据可用性诊断项目可用性质量标准与要求管理(功能性)、数据结构管理、数据应用管理等流程相关。定义和授权要求后,在数据结构中反映并将其结果通过应用监控评测用户的满意度。......

2023-11-16

要在并行数据库系统中查找数据,首先要确定数据由哪些处理器管理,放在哪里,这就是数据定位。因为希望在数据所在处执行程序,所以数据定位就是判断系统性能好坏的一个重要因素。有round-robin分割、哈希分割和归类分割三种基本分割方法,如图14.14所示。图14.14不同的分割模式round-robin分割是最简单的一种分割方法,它能保证均匀分配。图14.15Teradata DBC的数据分布由图14.15可知,Teradata DBC采用的策略是将数据均匀地分布到其存储设备中。......

2023-10-28

相关推荐