本章主要知识点计算机网络的定义、功能和发展过程。计算机网络的逻辑组成和系统组成。网络分层原理及相关概念。计算机网络的性能指标和非性能指标。能力目标具备理解计算机网络基本概念和知识的能力。没有计算机网络,信息化与数字化便无从谈起。如今,计算机网络已经成为信息时代的命脉和基础,对人们生活的各个方面及国家的经济发展产生了重要的影响。无论如何,计算机网络是信息时代的核心技术,是信息化社会的基础设施。......

2023-10-19

加密策略是网络安全的常见措施之一,是对付被动攻击的重要手段。为了实现网络通信的安全性,通常需要对被传输的数据进行加密处理。从网络传输的角度,将加密策略分为三种:链路加密、端到端加密和混合加密。

(1)链路加密

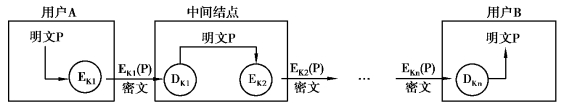

链路加密是对两个结点之间链路所传输的数据进行加密的一种加密技术。如图10.1所示为链路加密的示意图。图10.1 中的E 和D 分别表示加密和解密运算。为了提高网络的安全性,通常每条链路都使用不同的加密密钥,独立地实现加密和解密处理。加密算法常采用序列密码。由于PDU(含控制信息和数据)全部加了密,这就掩盖了地址信息。如果链路上传送的是连续的密文序列,则PDU 的频度和长度也能得到掩盖,这对防止攻击者进行各种通信量分析是有利的。

图10.1 链路加密

因为链路加密不需要额外传送数据,所以它不会减少网络的有效带宽;同时,链路加密仅要求相邻结点具有相同的密钥,过程相对简单,密钥管理易于实现。链路加密最大的缺点是网络中所有的中间结点(包括路由器)的数据已被解密,就存在泄露数据的可能性。另外,由于链路加密是对整个PDU 都加了密,因此这种技术不适用于广播网。

(2)端到端加密

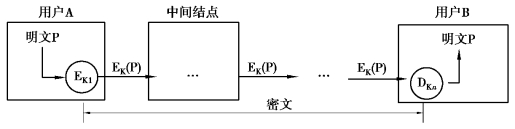

端到端加密是对源结点和目的结点之间传送的数据所经历的各段链路和各个中间结点进行全程加密的一种技术。端到端加密可以在传输层及其上层实现。若在传输层进行加密,可以使安全措施对用户透明,这样便不必为每个用户提供单独的安全保护机制,但这种方式也容易受到传输层以上的攻击。若在应用层加密,用户可以根据自己特定的要求选择不同的加密策略,满足不同用户的需求。端到端加密不仅适用于点对点式网络,也适用于广播式网络。(www.chuimin.cn)

图10.2所示为端到端加密的示意图。源结点对传送的PDU 进行加密,到目的结点后再解密,经中间结点时采用结点加密的相继解密又加密的方法进行数据处理。这里,结点加密是为了使传输的数据经过中间结点时对密文而采用的一种加密技术。它的基本思想是为每对结点设立一个共用密钥,并对相邻两结点间(包括结点本身)传送的数据进行加密。当数据通过中间结点向下一结点传送时,先用上一对结点的密钥解密,随即再用下一对结点的密钥加密。由于这种解密又加密的操作是自动且相继完成的,所以中间结点处的数据是密文。当然数据被转送时要使用地址信息进行路由选择,因此PDU 中的控制信息是不加密的。

图10.2 端到端加密

链路加密和端到端加密各有优缺点,为了提高网络的安全性,可以将这两种技术结合起来使用。具体地说,链路加密用来对PDU 的控制信息进行加密,而端到端加密仅对数据提供全程的加密保护。

(3)混合加密

混合加密是链路加密和端到端加密的混合应用。在这种方式下,报文被加密两次,而报文首部则只经链路加密。

有关计算机网络技术的文章

本章主要知识点计算机网络的定义、功能和发展过程。计算机网络的逻辑组成和系统组成。网络分层原理及相关概念。计算机网络的性能指标和非性能指标。能力目标具备理解计算机网络基本概念和知识的能力。没有计算机网络,信息化与数字化便无从谈起。如今,计算机网络已经成为信息时代的命脉和基础,对人们生活的各个方面及国家的经济发展产生了重要的影响。无论如何,计算机网络是信息时代的核心技术,是信息化社会的基础设施。......

2023-10-19

6.5.1.1接入网络QoS控制策略接入网部分QoS保证的主要思想是,在IP接入网之上构建服务控制层,即在接入网中设置服务控制器,该服务器负责处理业务的QoS请求,并与位于IP接入网边缘路由器发送资源需求申请和协同工作,完成网络资源的动态分配和接纳控制。......

2023-10-18

DDN 网络的结构DDN 网络是由数字传输电路和相应的数字交叉复用设备组成的。图5.7DDN 网络结构DTE:数据终端设备。按照网络的基本功能,DDN 网又可分为核心层、接入层和用户接口层。SDH 网络SDH是一种将复接、线路传输及交换功能融为一体,并由统一网管系统操作的综合信息传送网络。⑥SDH 是严格同步的,从而保证了整个网络稳定可靠,误码少,且便于复用和调整。MSTP 的实现基础是SDH 技术对传输业务数据流的恢复能力和较小的延时性能。......

2023-10-19

DHCP 协议就是一种使用客户/服务器模式为网络中的主机动态分配IP 地址的机制。DHCP 服务器对所有的网络配置数据进行统一的集中管理,并负责处理客户机的请求。当一个DHCP 客户机请求临时IP 地址时,DHCP 服务器就从数据库查找可用的IP 地址,从中指派有一定使用期限的有效IP 地址。由于每个网络不可能都设有DHCP 服务器,因此可通过设置DHCP 中继代理来解决这个问题。在通信过程中,DHCP 报文只是UDP 用户数据报中的数据。图9.8DHCP 中继代理实现消息传递......

2023-10-19

使用VLAN 技术后,这些任务都可以简化。例如,一个交换设备上的端口2、4、6、8 所连接的客户工作站可以构成VLAN A,而端口1、3、5、7 则构成VLAN B 等。由于MAC 地址是固化在网卡中的,因此移动主机至其他VLAN 后VLAN 成员的身份仍然保持不变,网络管理人员无须对VLAN 进行重新配置。另外,这种方式可以使同一个MAC 地址处于多个VLAN 中。5)基于策略的VLAN基于策略组成的VLAN 能实现多种分配方法的组合,以满足特定的需求。......

2023-10-19

按网络地理覆盖范围分类按照计算机网络所覆盖的地理范围大小进行分类,可以将计算机网络分为局域网、城域网和广域网。图1.4计算机网络的拓扑结构1)总线型拓扑结构总线型拓扑结构采用单根传输线作为传输介质,网络中各结点均接入总线。按网络使用对象分类按网络的使用对象进行分类,计算机网络可以分为公用网和专用网两大类。......

2023-10-19

直到1982年,TCP/IP协议的具体规范才被最终定下来,并于1984年或为互联网唯一指定的协议。与OSI参考模型不同,TCP/IP模型更侧重于互联设备间的数据传送,而不是严格的功能层次之分。因此,OSI参考模型在解释互联网络通信机制上比较合适,但TCP/IP成为互联网络协议的市场标准。通常所说的TCP/IP协议实际上包含了大量的协议和应用,由多个独立定义的协议组合在一起。因此,TCP/IP并不是指TCP和IP两个协议,而是表示Internet所使用的体系结构或整个协议簇。......

2023-10-22

图1—23星形网络星形拓扑采用集中式通信控制策略,所有的通信均由中央结点控制。图1—24环形网络环形拓扑结构主要具有以下优点:数据传输质量高。单个结点故障会引起整个网络的瘫痪。环形网平时使用的比较少,主要用于跨越较大地理范围的网络,环形拓扑更适用于网间网等超大规模的网络。图1—25树状拓扑网状拓扑又称为无规则拓扑。......

2023-10-22

相关推荐