目前入侵检测分析方法主要有统计分析、模式匹配、数据重组、协议分析、行为分析等。但由于目前算法处理和规则制定的难度很大,还不是非常成熟,但却是入侵检测技术发展的趋势。(二)内容恢复和网络审计功能的引入入侵检测的最高境界是行为分析。所以,入侵检测产品集成网管功能,扫描器、嗅探器等功能是以后研究发展的重要方向。......

2023-10-18

早在20世纪70年代,James Anderson负责主持了一个由美国军方设立的关于计算机审计机制的研究项目。1980年James Anderson完成了题目为《计算机安全威胁的监控》(Computer Security Threat Monitoring and Surveillance)的技术报告,该报告首次提出了入侵检测的概念,被认为是入侵检测技术领域的开山之作。

1983年出版的《可信计算机评估准则》(即黄皮书),为计算机安全控制提供了一系列有效的评估准则。

1984—1986年,乔治敦大学的Denning和Neumann研究出了一个实时入侵检测系统模型——IDES,如图8-1所示。IDES系统具有如下特点:根据用户的历史行为档案来判断审计记录中的用户行为是否正常;根据设定的周期持续地更新用户行为档案;当异常发生时发出警报。这个模型提供了访问控制所不能发现的入侵检测和安全事件的告警功能。IDES中的专家系统通过基于规则和统计的模型来识别入侵。

图8-1 IDES模型

1987年,Dorothy Denning以此为基础发表了论文《入侵检测模型》(An Intrusion Detection Model)。这是入侵检测历史上的又一力作,入侵检测领域的研究工作由此开始广泛地展开,关于入侵检测的首次专题研讨会也于同年由SRI公司召开。

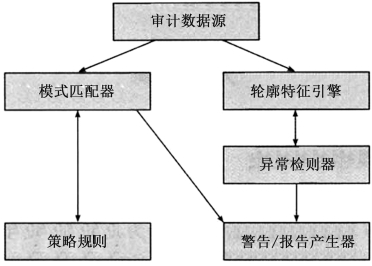

1988年,SRI/CSL的Teresa Lunt等人对IDES进行了改进,改进的IDES增加了异常检测功能和专家系统,被用来构造异常行为的模型并且检测基于规则的属性,如图8-2所示。改进后的IDES模型采用了异常入侵检测技术,至此,入侵检测技术两大阵营都登上了历史的舞台,分别是:误用入侵检测技术和异常入侵检测技术。同年,著名的Morris蠕虫事件使人们认识到网络安全的重要性,对网络的入侵检测成为研究的重点。

图8-2 改进的IDES模型

1989年美国安全系统研究所的Lunt等人重新定义了Denning提出的入侵检测术语并设计和构造了IDES原型系统[1]。该系统可以检测出在行为上逐步变化的入侵企图,并使误警率最小化。(www.chuimin.cn)

1990年是入侵检测系统发展史上的一个分水岭,加州大学戴维斯分校的Heberlein等人开发了NSM,第一次将网络数据流作为审计数据。NSM能够对异构主机进行监视,而不用将来自不同主机的审计数据转换成统一的格式。NSM标志着基于网络的入侵检测系统(NIDS)的出现。从此,入侵检测系统分为了基于主机的入侵检测系统(HIDS)和基于网络的入侵检测系统两类(NIDS)。

为了综合利用基于主机的入侵检测技术和基于网络的入侵检测技术的优点,在美国军方等多个部门的支持下,1991年,Stephen Smaha在NSM系统和Haystack系统的基础之上,主持设计并开发了分布式入侵检测系统(Distributed Intrusion Detection System,DIDS)。这是将基于主机的入侵检测与基于网络的入侵检测进行融合的第一次努力。

1992年,Ilgun等人提出了状态转移分析的入侵检测技术[2],并实现了原型系统USTAT(State Transition Analysis Tool for UNIX)。该系统将攻击表示成一系列被监控的系统状态转移。攻击模式的状态对应于系统状态,并具有迁移到另外状态的触发条件,允许把事件类型植入到模型中。

1996年,基于图形的入侵检测系统(GrIDS)的设计与实现解决了入侵检测系统可量测性的问题。这使得检测大规模的自动和协同攻击更加便利。

在体系架构上,入侵检测系统经历了四个阶段:基于主机的入侵检测系统、基于网络的入侵检测系统、分布式入侵检测系统和自动多代理的入侵检测系统。随着网络的发展,入侵检测系统的规模也变得越来越庞大。

在整个20世纪90年代乃至21世纪初,入侵检测技术的研究从未停止过,人们将各种理论结合进入侵检测系统中,开发出了各具特色的多种入侵检测系统,期望能够获得更高的检测性能。1992年,美国加州大学圣巴巴拉分校的Porras和Ilgun提出了状态转移分析的入侵检测技术并实现了原型系统USTAT。在同一时期,Los Alamos国家实验室的Kathleen Jackson设计开发了基于统计分析的NADIR入侵检测系统,使用专家系统检测异常行为。1994年,SRI公司的Porras开发了IDES的后继版本NIDES。以此为基础,SRI公司开发了用于分布式环境的EMERALD系统。1995年,美国普度大学COAST实验室的Sandeep Kumar以STAT为基础,提出了基于有色Petri网的模式匹配计算模型,并实现了IDIOT原型系统。1996年,美国新墨西哥大学的Forrest小组提出了基于计算机免疫学的入侵检测技术。1997年,Cisco公司将入侵检测系统设计成标准模块,可以安装到路由器中;同年,ISS公司设计并开发了基于Windows平台的RealSecure入侵检测系统,这两个系统的成功研发标志着商用入侵检测系统的成熟。1999年,Los Alamos美国国家实验室的Vern Paxson开发了Bro系统,实现了高速网络环境下的入侵检测。同年,美国哥伦比亚大学的Wenke Lee研究小组在ComputerNetwork上发表了论文《Bro:一种实时的网络入侵者检测系统(Bro:a System for DetectingNetwork Intruders in Real-Time)》,首次提出了基于数据挖掘技术的入侵检测框架。在20世纪90年代的中后期,加州大学的戴维斯分校发布了GRIDS系统,将入侵检测技术的应用扩展到了大规模网络环境中去。2000年,美国普度大学的Diego Zamboni与Eugene Spafford提出了入侵检测的自治代理的概念并实现了原型系统AAFID系统,它是入侵检测技术向着主动式、自适应、分布式的方向发展的重要一步,并立刻被许多人所采纳。

2004年悉尼科技大学的Li等提出了基于移动代理技术的分布入侵检测体系结构MAIDS[3],MA-IDS利用移动代理MA(Mobile Agents)技术对来自每个监视主机的信息进行协同处理,然后完成入侵行为的全局信息抽取任务,并设计了原型系统。该系统的主要优点是:①即使一些代理失效系统仍可正常运行;②通过数据收集和协同检测来发现分布式入侵攻击。

2007年Bolzoni等人提出了用于网络入侵检测系统报警确认的体系结构ATLANTIDEs[4],目的是降低误警率。该系统采用了基于异常的自动分析技术来分析系统的输出,为相关服务提供了可用的上下文信息。通过把进入网络的流量与输出的异常信息相结合来降低误警率。实验结果表明,误警率可以降低50%~100%。同年德国柏林工业大学的Luther等人提出了用于入侵检测的协同人工免疫系统AIS(Artificial Immune System)架构[5],使用生物免疫系统规则和P2P通信技术来设计分布式异常入侵检测系统。应用人工免疫AIS代理可以获得较低的误警率,而使用P2P技术可以有效避免单点失效问题并提高系统的健壮性。

从21世纪初到现在,入侵检测系统的研发呈现出百家争鸣的繁荣局面,并在智能化和分布式两个方向取得了长足的进展。目前,SRI/CSI、普渡大学、加州大学戴维斯分校、洛斯阿拉莫斯国家实验室、哥伦比亚大学、新墨西哥大学等机构在这些方面的研究代表了当前的最高水平。

有关计算机网络与信息安全的文章

目前入侵检测分析方法主要有统计分析、模式匹配、数据重组、协议分析、行为分析等。但由于目前算法处理和规则制定的难度很大,还不是非常成熟,但却是入侵检测技术发展的趋势。(二)内容恢复和网络审计功能的引入入侵检测的最高境界是行为分析。所以,入侵检测产品集成网管功能,扫描器、嗅探器等功能是以后研究发展的重要方向。......

2023-10-18

与传统的单机IDS相比,分布式入侵检测系统具有明显的优势。到目前为止,已经提出了多种分布式入侵检测技术的实现方法。Snortnet是基于模式匹配的分布式入侵检测系统的一个具体实现。但由于其检测能力仍然依赖于单机IDS,只是在系统的通信和管理能力上进行了改进,因此并没有体现出分布式入侵检测的真正优势。......

2023-10-18

为了更好地研究入侵检测系统,人们将其各个组成部分抽象出来,形成各种入侵检测模型。模型中,入侵检测系统分为4个基本组件,即事件产生器、事件分析器、响应单元和事件数据库。其中的事件是指入侵检测系统需要分析的数据。如果入侵检测系统也能够像攻击者那样合作,就有可能检测到。......

2023-10-18

(一)Snort入侵检测系统Snort系统是一个以开放源代码形式发行的网络入侵检测系统,由Martin Roesch编写,并由遍布世界各地的众多程序员共同维护和升级。Snort不仅是一个网络入侵检测系统,还可以作为网络数据包分析器和记录器来使用。网络入侵检测系统网络入侵检测系统模式是Snort的最主要功能。(二)OSSEC HIDSOSSEC HIDS是一个基于主机的开源入侵检测系统,它可以执行日志分析、完整性检查,Windows注册表监视、Rootkit检测、实时警告及动态的适时响应。......

2023-10-18

(一)事件数量考察IDS系统的一个关键性指标是报警事件的多少。一般而言,事件越多,表明IDS系统处理的能力越强。目前的IDS系统都具有2000个以上的事件分析产生能力。对目前的IDS系统,数据加密已经是系统必备的功能。目前,大多数商用IDS系统都提供可定义事件,但很少提供事件的可定义性。积极响应是指IDS系统自动地对该网络行为进行干预,阻止其进一步的行为。IDS系统上报的各种事件,从本质......

2023-10-18

链路加密的目的是保护网络节点之间的链路信息安全;端到端加密的目的是对源端用户到目的端用户的数据提供保护;节点加密的目的是对源节点到目的节点之间的传输链路提供保护。因此认清网络的脆弱性和潜在威胁,采取强有力的安全策略,对于保障网络的安全性将变得十分重要。......

2023-10-18

分布式入侵检测系统各个检测组件针对不同数据来源,可以是网络数据包、主机审计记录、系统日志,也可以是特定应用程序的日志,甚至还可以是一些通过人工方式输入的审计数据。(四)协调响应措施由于分布式入侵检测系统的各个检测组件分布于受监控网络的各个位置,一旦系统检测到攻击行为,可以根据攻击数据包在网络中经过的物理路径采取相应的措施,如封锁攻击方的网络通路、入侵来源追踪等。......

2023-10-18

入侵检测系统在信息安全中有着重要的作用,但在国内的应用还远远没有普及。目前的入侵检测产品大多存在以下问题。和误报相对应的是漏报情况,随着攻击方法的不断更新,入侵检测系统能否检测出网络中存在的所有攻击也是一个重要的难题。(三)被动分析与主动发现的矛盾入侵检测系统是采取被动监听的方式发现网络问题,无法主动发现网络中的安全隐患和故障。......

2023-10-18

相关推荐