对于模具结构方案的可行性分析方法来讲,就是多种要素综合分析法。在对分流管的形体进行分析后,可知其上存在着“障碍体”“型孔与型槽”“变形与错位”“运动与干涉”“外观”和“塑料”六种要素。成型分流管11个管嘴孔的圆柱形型芯和成形弯舌状型腔的型芯,在脱模兼抽芯运动过程中存在着运动“干涉”。......

2023-06-30

广播认证协议使接收者能验证收到的数据包确实是由声称的发送者发送的。换言之,这种协议应该防止发送者假冒,使得任一接收者容易验证数据是合法发送者发出的。通过消息认证码对每一数据包进行简单关联,用共享的密钥计算校验和,可用于两方通信中的认证。但这并没有提供安全广播认证。这是因为广播网络中每个接收者拥有密钥,可用它伪造数据、假冒发送者。包括数字签名在内的非对称密码学,对满足广播认证的需求,提供有前景的功能。但是由于非对称密码学相关的计算负载、相对长的时间和高带宽需求,在实践中它并不是好的解决方案。

一个替代方法是仍用消息认证码和对称密码学为消息广播提供认证,但由发送者延迟泄漏密钥。在Perrig et al.(2000a)、Perrig and Tygar(2003)文献中,定时高效流容忍损耗认证(TESLA)属于这类方案。进一步,它被提交作为多播源认证技术的因特网工程任务组(IETF)草案(Perrig et al.,2000b;2003)。

TESLA方法中,发送方广播的每个消息包附带一个消息认证码,MAC用私钥k生成,k最初只有发送方知道。在一定的时间延迟d后,发送方会泄漏密钥k给接收方。接收方缓存收到的数据包,直到收到密钥才能对它进行认证。在特定时间延迟d后,发送方泄漏k,接收方能够用k认证缓存的数据包。每个数据包附带一个单独的消息认证码而足够提供认证。这种方法需要发送方和接收方时钟同步。

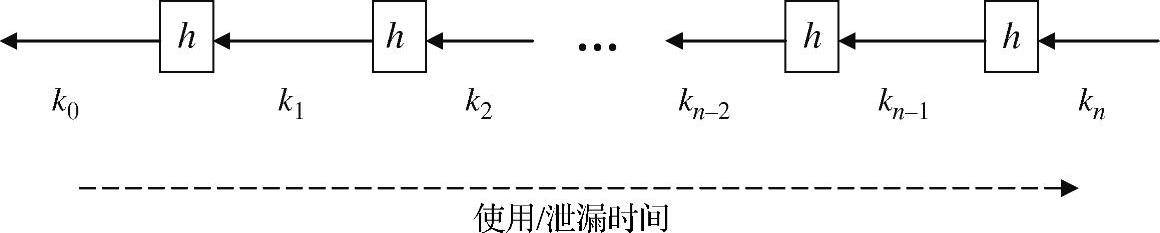

TESLA中,单向密钥链用于提供认证。单向密钥链通过对一个初始密钥重复使用相同的单向哈希函数生成。例如,在图9-13中,发送者随机选择kn,并重复应用单向哈希函数h生成密钥链;然后,发送者提交k0给接收者。通过初始密钥k0,以相反的顺序泄漏值,发送者可以验证密钥链中任一元素。

图9-13 单向哈希密钥链的生成和使用

TESLA包括四个阶段:发送者创建、接收者创建、消息广播、接收者消息认证。

发送者创建阶段,发送者首先划分时间为时间间隔,从单向哈希链中给每个时间间隔赋予一个密钥。通过下式计算单向密钥链:

Kn=F(Kn+1) (9-3)

式中,F是单向函数。单向密钥链发送到网络,按生成时的逆序方式使用。发送者定义泄漏时间间隔d,在间隔时间d后,值会被发布。

接收者创建阶段,接收者与发送者保持松散的时钟同步。通过认证信道,接收者从发送方获得密钥泄漏时间表。密钥泄漏时间表包括间隔持续时间、开始时间、间隔索引、单向密钥链长度、密钥泄漏延迟d和发给密钥链Ki的密钥。

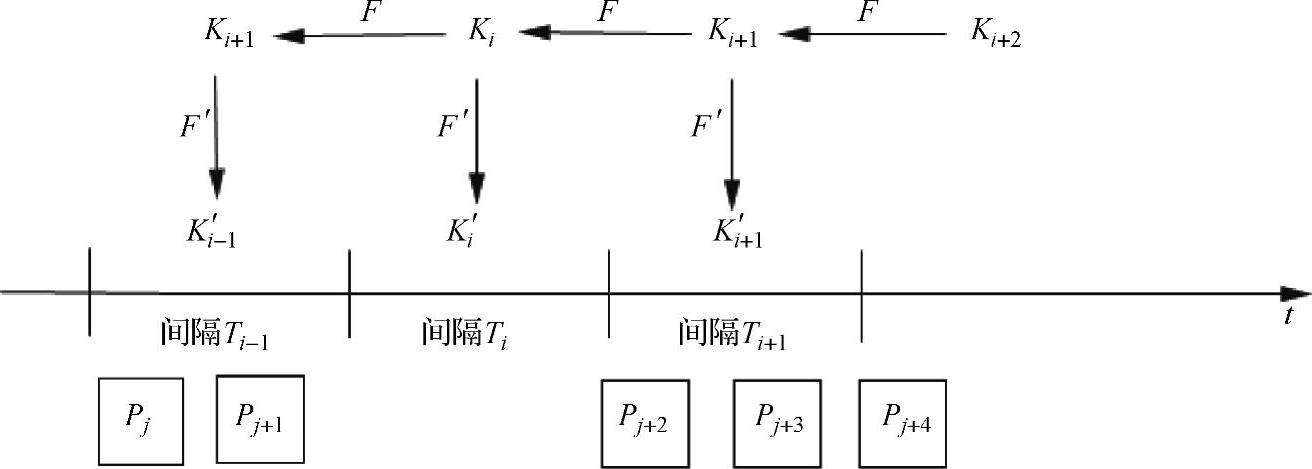

在发送者和接收者创建阶段后,发送者广播消息。其步骤如图9-14所示。通过密钥Ki,利用单向函数F′得到生成MAC的密钥 。发送者每次广播消息时,附加上由与消息广播的时间段对应的密钥生成的MAC。时间延迟d之后,发送者广播相关的单向链值。消息应该包括以下字段:

。发送者每次广播消息时,附加上由与消息广播的时间段对应的密钥生成的MAC。时间延迟d之后,发送者广播相关的单向链值。消息应该包括以下字段:

Pj={Mj||MAC(K′i,Mj)||Ki-d} (9-4)

当接收者收到包时,通过比较收到包的时间和发送者泄漏密钥的时间,接收者首先检查用于计算MAC的密钥仍是秘密的。若MAC密钥仍是秘密的,接收者给包缓存。当接收者收到包的密钥时,首先验证密钥,接着用密钥验证在泄漏密钥时间间隔中发送的缓存包。若MAC值正确,接收者接受包。

图9-14 发送认证包

TESLA最初为广播认证设计,需要发送者和接收者之间的松散时钟同步。因为它需要数字签名认证初始数据包、需要在内存中存储密钥链,所以应用在节点只有有限资源的传感器网络中是不实际的。第13章会介绍μTESLA。

有关无线自组织网络和传感器网络安全的文章

对于模具结构方案的可行性分析方法来讲,就是多种要素综合分析法。在对分流管的形体进行分析后,可知其上存在着“障碍体”“型孔与型槽”“变形与错位”“运动与干涉”“外观”和“塑料”六种要素。成型分流管11个管嘴孔的圆柱形型芯和成形弯舌状型腔的型芯,在脱模兼抽芯运动过程中存在着运动“干涉”。......

2023-06-30

一般而言,研究重点放在流场内各点的压力、密度、温度与速度的变化,用到的微分控制方程包括质量微分守恒方程、动量守恒微分方程与能量微分守恒方程三种类型。质量守恒微分方程是标量,并不是向量。......

2023-06-29

石英紫外吸收损耗和瑞利散射损耗是材料本身固有的,称为石英材料的本征损耗。光纤的传输损耗与工作波长密切相关,光纤的传输损耗与工作波长之间的关系称为光纤的损耗谱。如果光纤受到侧向应力的影响,则其损耗可能会相当大。......

2023-06-27

制订计划的时间一般是在早上。好心情有助于提高效率、节省时间。故事坊成功需要多长时间当时,杰克还只有14岁。有一天,卡尔·华尔德先生问杰克的父亲:“杰克每天花多少时间练钢琴?”后来,杰克采纳了这个办法,并成了有名的钢琴家。......

2024-08-31

利用非稳定抽水试验资料求水文地质参数,可用配线法、雅柯布半对数直线图解法、降深比值法等。导水系数:如含水层为潜水,则给水度:如含水层为承压水,则储水系数:最后取平均值:3.计算实例现有非稳定流抽水试验资料,潜水井的抽水量为2718m3/d。附表1-2试算过程表附表1-3抽水试验资料因此得:u2=0.0019。......

2023-09-18

答:国家计量单位制的统一;量值的准确可靠2.《计量法》规定,国家采用国际单位制。________计量单位和_________计量单位,为国家法定计量单位。答:国际单位制;国家选定的其他3.《计量法》规定,国务院________对全国计量工作实施统一监督管理。_________人民政府计量行政部门对本行政区域内的计量工作实施监督管理。定型鉴定合格后,应当履行________手续,颁发证书。未取得计量认证合格证书的,不得开展_________工作。......

2023-06-27

非载流铁磁质零部件在交变电磁场作用下产生的损耗,称为铁磁损耗,即铁耗PFe。同时磁通的方向和数值变化使铁磁材料反复磁化,产生磁滞损耗,涡流损耗与磁滞损耗导致包围载流导体的铁磁零件发热。减小铁磁损耗的常用措施有以下两种。采用非磁性间隙,若在磁通的路径中出现非磁性间隙,则磁阻加大,铁磁零件内磁通减小,因此损耗减小。......

2023-06-30

国际组织在提倡对非正规教育和非正式学习成果进行认证的路径上特别强调通过建立等值的资历框架来开发和改进各种学习成果认证的机制。终身教育资历框架指根据知识、技能和能力的要求,构建的一个连续的被认可的资历阶梯。基于终身教育资历框架的非正规教育和非正式学习的认证已经长期以来以各种方式在欧洲国家存在,并且不局限于在高等教育层次。......

2023-10-23

相关推荐